Bermacam template email tipuan digunakan untuk menyakinkan pengguna internet dalam berbagai operasi spam, berikut akan kita kupas semua.

Berbagai hasil riset dari berbagai lembaga survei selalu menunjukkan hasil yang sama, email merupakan sarana utama untuk menebar ancaman.

Mengenali bahaya yang datang merupakan syarat untuk dapat bertahan dari segala ancaman, dalam kasus email, pengguna harus belajar mengenali lampiran berbahaya

Lampiran berbahaya ini selalu disematkan dalam email yang biasanya merupakan email phising yang mendistribusikan malware

Distribusi malware

Saat menyebarkan malware, pelaku umumnya melakukan operasi siber secara masif dalam bentuk faktur, undangan, informasi pembayaran, informasi pengiriman, eFax, pesan suara dan banyak lagi.

Termasuk dalam email dengan lampiran Word dan Excel yang berbahaya, atau tautan ke sana, yang ketika dibuka dan makro diaktifkan, akan menginstal malware di komputer.

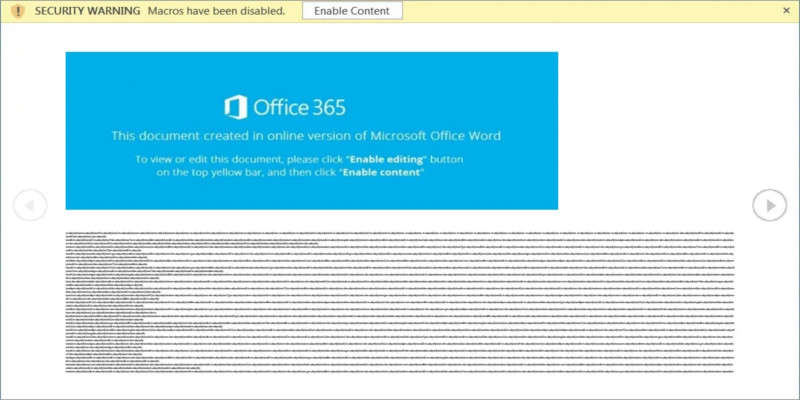

Sebelum Word atau Excel mengeksekusi makro dalam dokumen, Office mengharuskan Anda untuk mengklik tombol “Enable Editing” atau “Enable Content”, yang tidak boleh Anda lakukan.

Untuk mengelabui pengguna agar mengklik tombol ini, distributor malware membuat dokumen Word dan Excel yang berisi teks dan gambar yang menyatakan bahwa ada masalah dalam menampilkan dokumen tersebut.

Yang kemudian meminta penerima untuk mengklik “Enable Editing” atau “Enable Content” untuk melihat konten dengan benar.

Template dokumen

Kombinasi teks dan gambar dalam lampiran berbahaya biasa disebut sebagai ‘template dokumen’.

Di bawah ini adalah template dokumen berbeda yang telah digunakan dalam operasi spam untuk beberapa infeksi malware yang tersebar luas.

Template dokumen juga dapat digunakan oleh malware yang berbeda selain yang dibahas sekarang. artinya malware lain bisa menggunakan motif serupa

Selain itu, ini adalah contoh dari templat yang lebih umum, masih ada banyak templat lainnya dalam banyak kasus email phising.

Dridex

Dridex adalah Trojan perbankan canggih dan modular yang pertama kali ditemukan pada tahun 2014 dan terus diperbarui.

Saat terinfeksi, Dridex akan mengunduh modul berbeda yang dapat digunakan untuk mencuri kata sandi, memberikan akses jarak jauh ke komputer, atau melakukan aktivitas berbahaya lainnya.

Ketika Dridex menyusupi jaringan, biasanya hal itu mengarah pada penyebaran serangan ransomware BitPaymer atau Dridex.

Ransomware lain yang dikenal sebagai WastedLocker juga diyakini terkait dengan Dridex, meskipun ada vendor keamanan siber lain tidak setuju dengan pendapat tersebut

Tidak seperti operasi distribusi malware lainnya, kelompok Dridex cenderung menggunakan template dokumen yang lebih bergaya, berwarna dan enak dipandang mata.

Namun menampilkan konten kecil atau disamarkan dan meminta penerima untuk mengklik “Enable Content” untuk melihatnya dengan lebih baik.

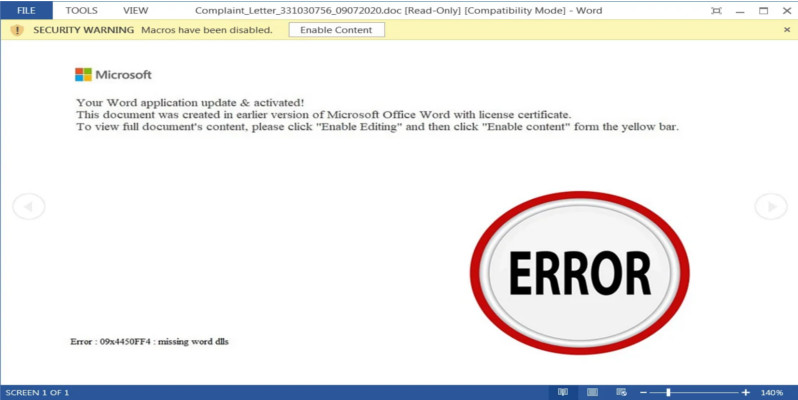

Misalnya, template di bawah ini dibuat dalam versi Microsoft Office Word yang lebih lama, dan menampilkan dokumen yang sulit dibaca.

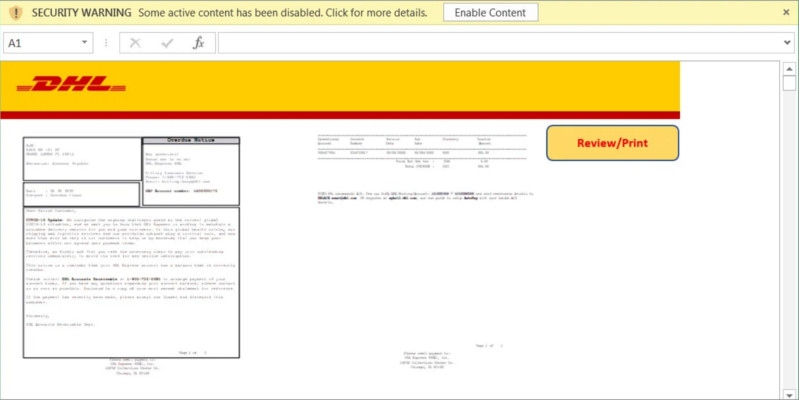

Dridex juga menggunakan template dokumen yang lebih bergaya, berpura-pura menjadi informasi pengiriman dari DHL dan UPS.

Dridex juga akan menampilkan faktur pembayaran yang sulit dibaca yang meminta penerima mengeklik “Enable Editing” untuk melihatnya dengan jelas.

BazarLoader

Pelaku atau pengembang malware menggunakan BazarLoader/BazarBackdoor untuk mengakses komputer dari jarak jauh, yang kemudian digunakan untuk menyusupi seluruh jaringan.

Ketika jaringan telah terinfeksi BazarLoader, biasanya pelaku menggunakan ransomware Ryuk untuk mengenkripsi semua perangkat di jaringan.

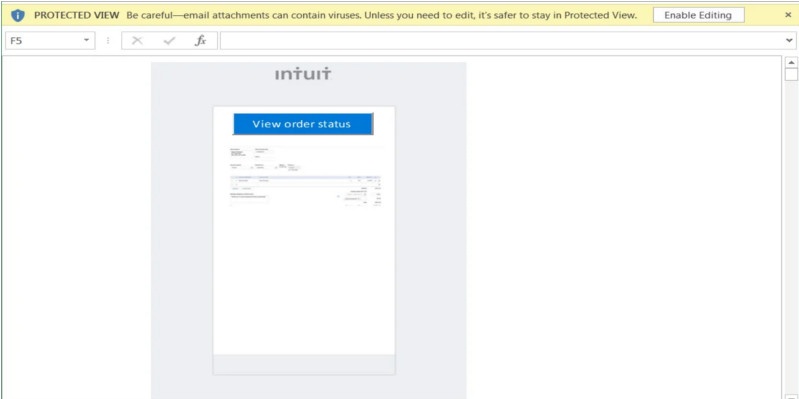

Email phising yang mendistribusikan BazarBackdoor biasanya berisi tautan ke dokumen yang diduga Word atau Excel, dihosting di Google Docs dan Google Sheets.

Dokumen Google Docs kemudian meminta untuk mengunduh dokumen tersebut. Unduhan ini sebenarnya dapat dieksekusi untuk menginstal BazarLoader.

Emotet

Emotet adalah malware yang paling banyak didistribusikan melalui email spam yang berisi dokumen Word atau Excel yang berbahaya.

Setelah terinfeksi, Emotet akan mencuri email korban dan menggunakan PC yang terinfeksi untuk menyebarkan spam ke penerima di seluruh dunia.

Pengguna yang terpengaruh Emotet pada akhirnya akan terinfeksi lebih lanjut dengan trojan seperti TrickBot dan QakBot. Kedua Trojan ini digunakan untuk mencuri kata sandi, cookie, file, dan menyebabkan penyusupan seluruh jaringan organisasi.

Pada akhirnya, jika terinfeksi TrickBot, jaringan kemungkinan akan terpengaruh oleh serangan ransomware Ryuk atau Conti. Bagi yang terinfeksi QakBot, mereka mungkin terkena ransomware ProLock.

Tidak seperti Dridex, Emotet tidak menggunakan gambar dokumen sebenarnya di template dokumen mereka. Tetapi lebih memilih menggunakan berbagai template yang menampilkan kotak peringatan

Peringatan tersebut biasanya menyatakan dokumen tidak dapat dibaca dengan baik dan pengguna harus mengklik “Enable Content” untuk membacanya.

Misalnya, template Red Dawn yang ditunjukkan di bawah menyatakan bahwa “Dokumen ini dilindungi,” dan kemudian meminta penerima untuk Mengaktifkan Konten untuk membacanya.

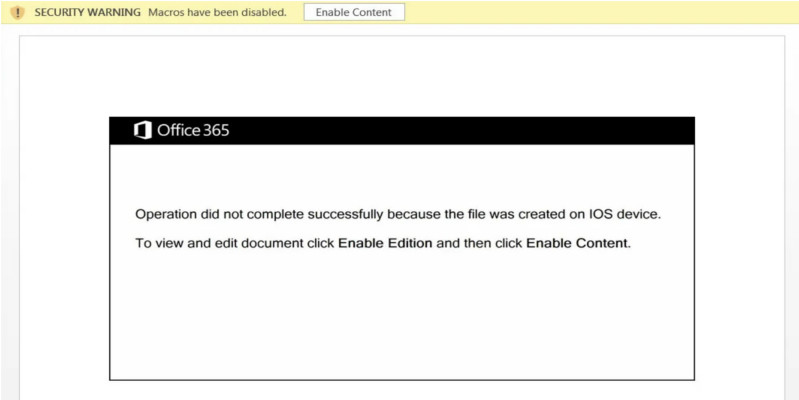

Template berikutnya ini bertindak seakan-akan tidak dapat dibuka dengan benar karena dibuat pada perangkat iOS.

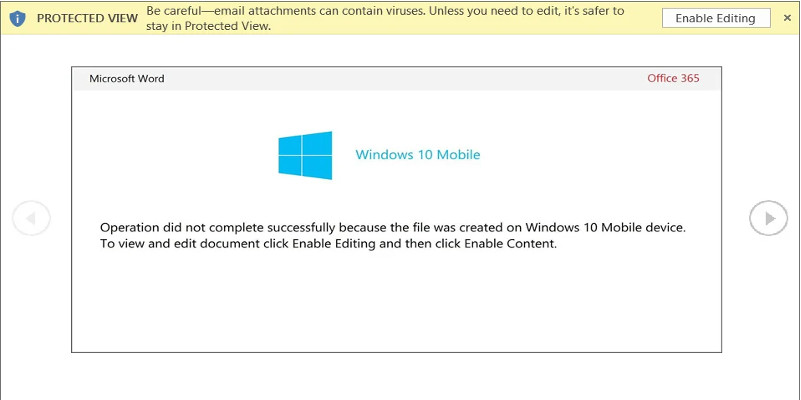

Template lainnya menyatakan bahwa dokumen tersebut dibuat pada Windows 10 Mobile, padahal sistem operasi ini telah dihentikan selama beberapa waktu.

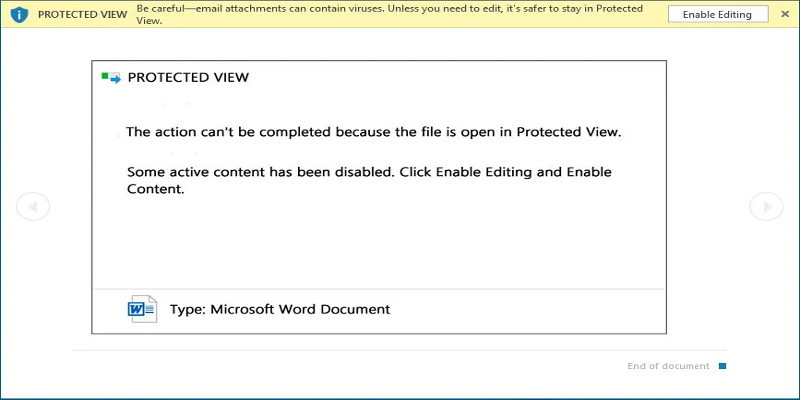

Contoh berikutnya dokumen seakan berada dalam ‘Tampilan Terproteksi’, dan pengguna perlu mengklik ‘Enable Editing’ untuk melihatnya dengan benar.

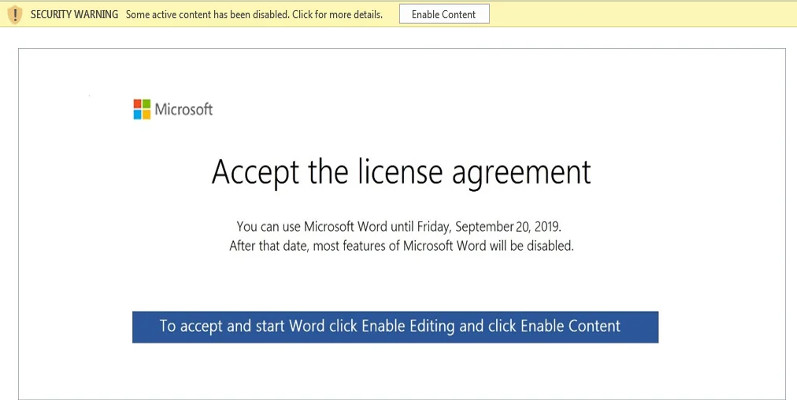

Yang menarik dari template berikut adalah karena memberi tahu pengguna untuk menerima perjanjian lisensi Microsoft sebelum mereka dapat melihat dokumen.

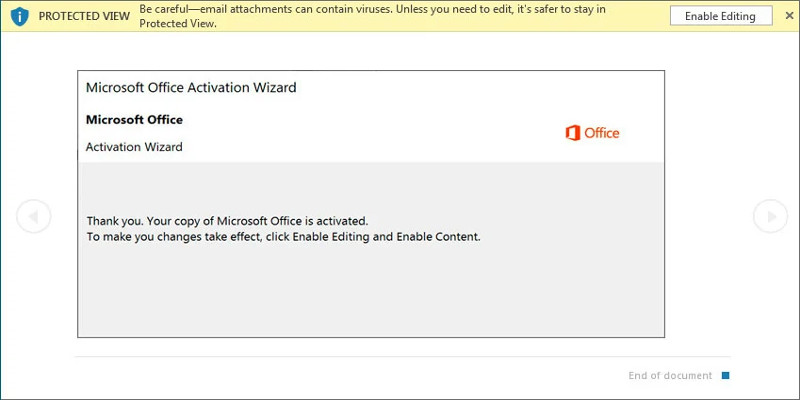

Template menarik lainnya menyamar menjadi Wizard Aktivasi Microsoft Office, yang meminta pengguna untuk ‘Enable Editing’ untuk menyelesaikan pengaktifan Office.

Terakhir, Emotet diketahui menggunakan template dokumen yang berpura-pura menjadi Microsoft Office Transformation Wizard.

Seperti yang Anda lihat, ketimbang menggunakan template dokumen bergaya, Emotet menggunakan peringatan umum untuk mencoba dan meyakinkan pengguna untuk mengaktifkan makro dalam lampiran.

QakBot

QakBot, atau QBot, adalah trojan perbankan yang menyebar melalui kampanye phising yang mengirimkan dokumen Microsoft Word berbahaya, biasanya ke bisnis.

Sebagai trojan modular QakBot memiliki kemampuan untuk mencuri informasi perbankan, menginstal malware lain, atau menyediakan akses jarak jauh ke mesin yang terinfeksi.

Seperti trojan lain dalam artikel ini, QakBot juga bermitra dengan ransomware ProLock yang biasanya menjadi muatan akhir dari sebuah serangan.

Dibandingkan dengan Emotet, kampanye QakBot cenderung menggunakan templat dokumen yang lebih bergaya, sebagai bagian dari trik untuk menarik perhatian korban.

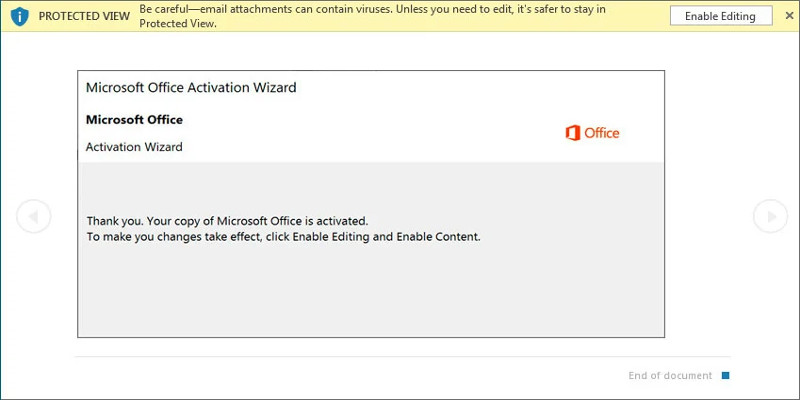

Template paling umum yang digunakan oleh kampanye spam QakBot adalah menyamar berasal dari DocuSign, seperti yang ditunjukkan di bawah ini.

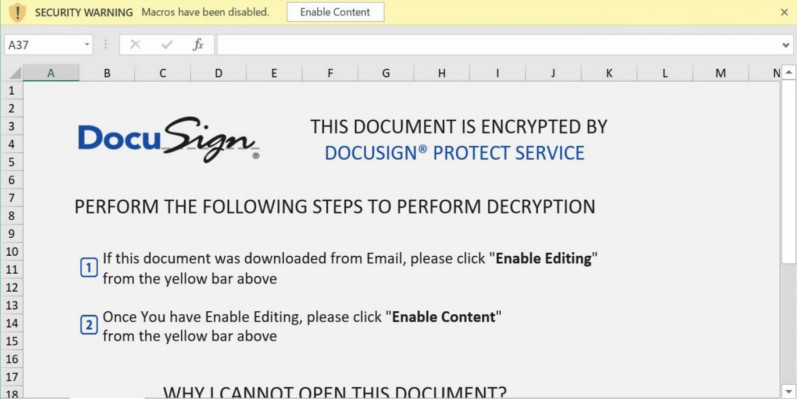

Template lain mengaku berasal dari Microsoft Defender atau pembaruan Word dan layar aktivasi, seperti contoh di bawah ini.

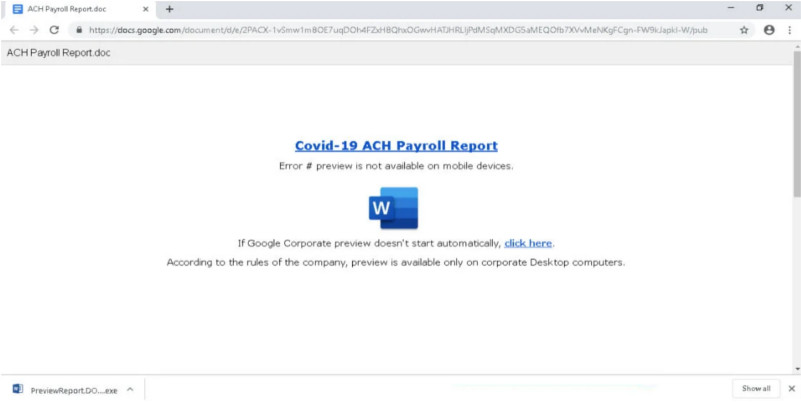

Lampiran yang dapat dieksekusi

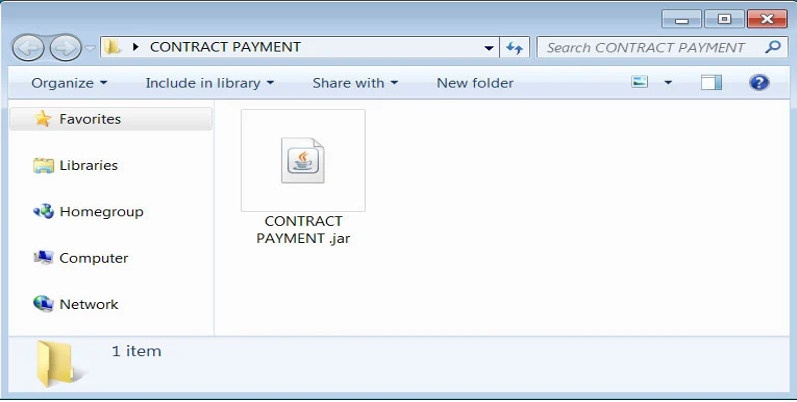

Terakhir, Anda tidak boleh membuka lampiran yang diakhiri dengan ekstensi .vbs, .js, .exe, .ps1, .jar, .bat, .com, atau .scr karena semuanya dapat digunakan untuk menjalankan perintah di komputer.

Karena sebagian besar layanan email, termasuk Office dan Gmail, memblokir lampiran “yang dapat dijalankan”, distributor malware akan mengirimkannya dalam arsip yang dilindungi sandi dan menyertakan sandi di email.

Teknik ini memungkinkan lampiran yang dapat dieksekusi melewati gerbang keamanan email dan menjangkau penerima yang dituju.

Sayangnya, Microsoft memutuskan untuk menyembunyikan ekstensi file secara default, memungkinkan pelaku ancaman mengelabui pengguna agar menjalankan file yang tidak aman.

Oleh karena itu, sangat dianjurkan agar semua pengguna Windows mengaktifkan tampilan ekstensi file, sehingga dapat mengetahui jenis file yang masuk.

Jika Anda menerima email yang berisi salah satu dari jenis file yang dapat dieksekusi ini, hampir tidak diragukan lagi email itu berbahaya dan harus segera dihapus.

Demikian bahasan mengenai template email tipuan kali ini. Semoga informasi ini dapat bermanfaat dalam melindungi diri dari ancaman-ancaman phising.

Baca lainnya:

- Cloud Email Security

- BEC Ancam Mailbox Perusahaan

- Phising via SMS

- Memahami Psikologi Phising

- Lampiran Email Tabu Diklik

- Serangan phising Gaya Baru

- Trik Phising Email Pemecatan

Sumber berita: