Phising dengan dokumen Word rusak jadi senjata baru yang digunakan penjahat dunia maya untuk mengelabui sistem keamanan pada perangkat target.

Serangan phising baru ini menyalahgunakan fitur pemulihan berkas Microsoft Word dengan mengirimkan dokumen Word yang rusak sebagai lampiran email.

Yang memungkinkan dokumen tersebut melewati perangkat lunak keamanan karena kondisinya yang rusak tetapi sebenarnya masih dapat dipulihkan oleh aplikasi.

Pelaku ancaman terus mencari cara baru untuk melewati perangkat lunak keamanan email dan mengirimkan email phising mereka ke kotak masuk target-targetnya.

Operasi phising baru yang ditemukan menggunakan dokumen Word yang sengaja dirusak sebagai lampiran dalam email yang berpura-pura berasal dari departemen penggajian dan sumber daya manusia.

Lampiran ini menggunakan berbagai macam tema, semuanya berkisar pada tunjangan dan bonus karyawan, termasuk:

- Annual_Benefits_&_Bonus_for_[name]_IyNURVhUTlVNUkFORE9NNDUjIw__.docx

- Annual_Q4_Benefits_&_Bonus_for_[name]_IyNURVhUTlVNUkFORE9NNDUjIw__.docx.bin

- Benefits_&_Bonus_for_[name]_IyNURVhUTlVNUkFORE9NNDUjIw__.docx.bin

- Due_&_Payment_for_[name]_IyNURVhUTlVNUkFORE9NNDUjIw__.docx.bin

- Q4_Benefits_&_Bonus_for_[name]_IyNURVhUTlVNUkFORE9NNDUjIw__.docx.bin

Modus Operandi

Dokumen-dokumen dalam operasi ini semuanya menyertakan string berkode base64 “IyNURVhUTlVNUkFORE9NNDUjIw,” yang didekode menjadi “##TEXTNUMRANDOM45##”.

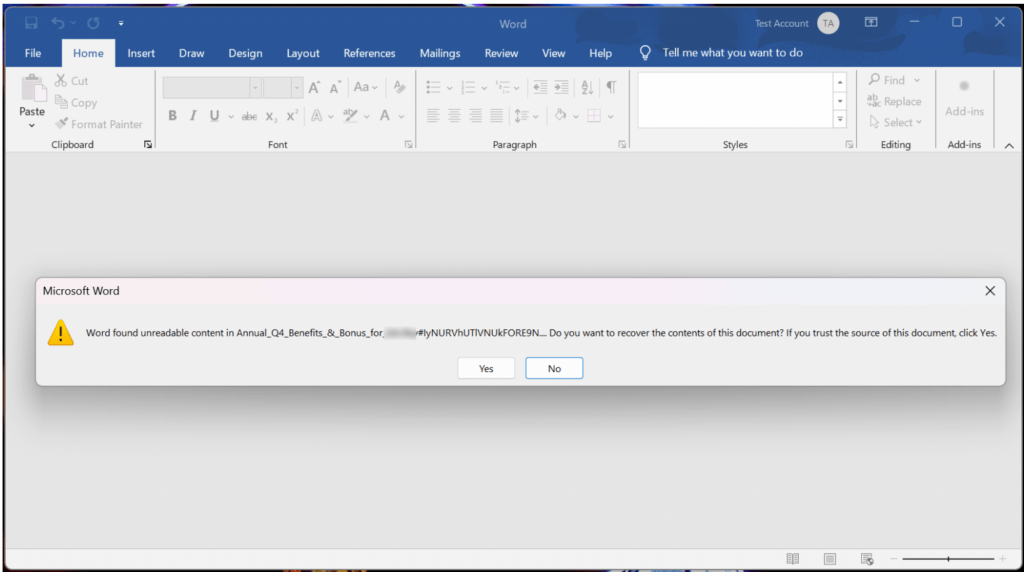

Saat membuka lampiran, Word akan mendeteksi bahwa berkas tersebut rusak dan menyatakan bahwa “konten yang tidak dapat dibaca” ditemukan dalam berkas tersebut, menanyakan apakah Anda ingin memulihkannya.

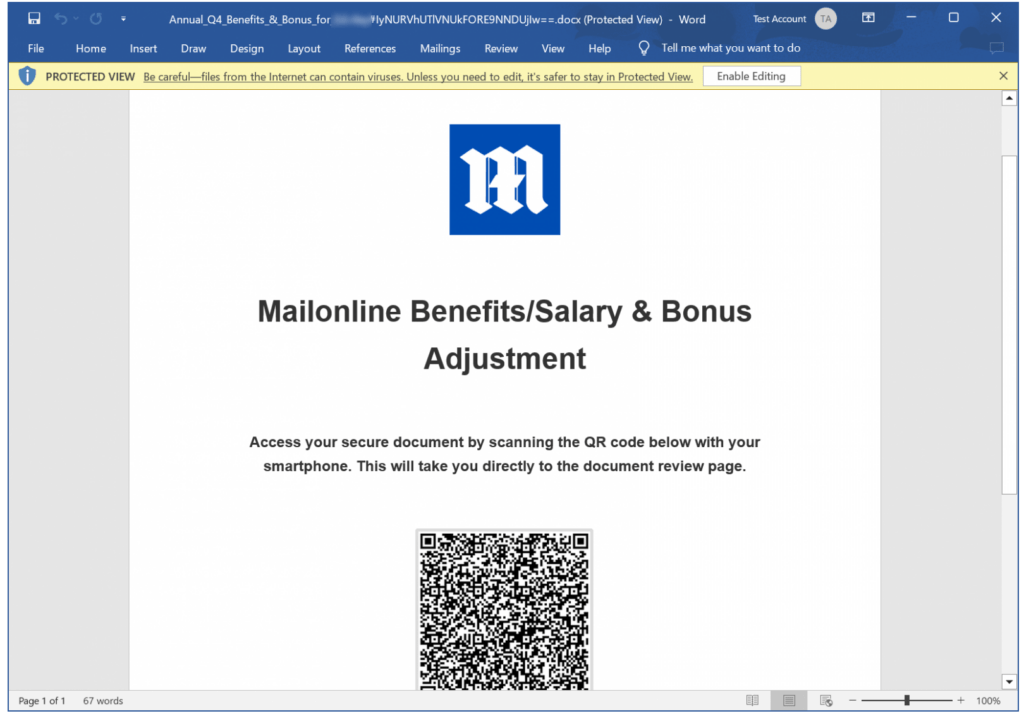

Dokumen phising ini rusak sedemikian rupa sehingga mudah dipulihkan, menampilkan dokumen yang memberi tahu target untuk memindai kode QR guna mengambil dokumen.

Seperti yang dapat dilihat di bawah, dokumen ini diberi merek dengan logo perusahaan yang menjadi target untuk membuat korban percaya.

Seperti operasi yang menargetkan Daily Mail yang ditunjukkan di bawah ini

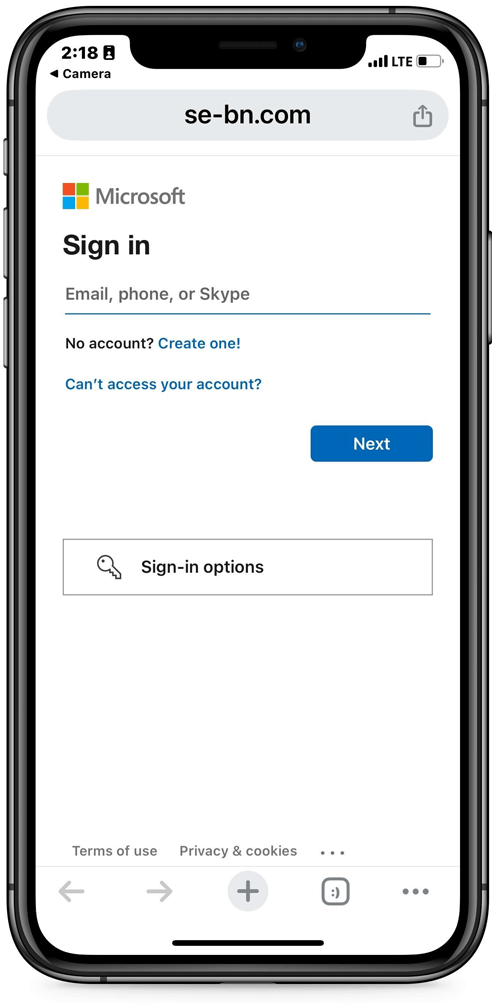

Memindai kode QR akan membawa pengguna ke situs phising yang berpura-pura menjadi login Microsoft, yang berupaya mencuri kredensial pengguna.

Meskipun tujuan akhir dari serangan phising ini bukanlah hal baru, penggunaan dokumen Word yang rusak merupakan taktik baru yang digunakan untuk menghindari deteksi.

Meskipun berkas-berkas ini berhasil beroperasi di dalam OS, berkas-berkas tersebut tetap tidak terdeteksi oleh sebagian besar solusi keamanan karena kegagalan menerapkan prosedur yang tepat untuk jenis berkasnya.

Berkas-berkas tersebut diunggah ke VirusTotal, tetapi sangat banyak solusi antivirus pada platform tersebut mengembalikan “bersih” atau “Item Tidak Ditemukan”

Hal ini dapat terjadi karena solusi-solusi keamanan siber tersebut tidak dapat menganalisis berkas dengan benar, sehingga dianggap tidak ada sesuatu yang berbahaya di sana.

Lampiran-lampiran Efektif

Dari lampiran yang dibagikan dan digunakan dalam operasi ini, hampir semuanya tidak terdeteksi di VirusTotal, dengan hanya beberapa yang terdeteksi oleh beberapa vendor.

Pada saat yang sama, hal ini juga dapat disebabkan oleh fakta bahwa tidak ada kode berbahaya yang ditambahkan ke dokumen, dan dokumen tersebut hanya menampilkan kode QR.

Aturan umum tetap berlaku untuk melindungi diri Anda dari serangan phising ini.

Jika menerima email tidak dikenal, yang berisi lampiran, email tersebut harus segera dihapus atau dikonfirmasi dengan admin jaringan sebelum membukanya.

Demikian informasi mengenai dokumen Word rusak jadi senjata baru, semoga dapat menambah wawasan dan bermanfaat bagi pembacanya.

Baca lainnya:

- Memahami Keamanan Siber

- Serangan Phising Kredensial

- Hacker Buru Pengguna Zimbra

- Perusahaan Indonesia Host RaaS Paling Berbahaya di Dunia

- Lawas Salah Satu Dasar Kerentanan

- Subyek Umum dalam Phising

- Remote Access Phising

- Ajang Pengelabuan Saat Berlibur

- Pengelabuan Eksploitasi TLD

Sumber berita: